Vertrauenswürdige Elektronik: Warum es sich für Deutschland und Europa lohnt, sich jetzt noch aktiver für echte Safety und Security einzusetzen

Im Februar 2022 haben wir uns in unserem Magazin FMD.impuls bereits tiefergehend mit dem Thema vertrauenswürdige Elektronik beschäftigt und dabei allgemein in die Fragestellungen von funktionaler Sicherheit (Safety) und Schutz vor negativer externer Einflussnahme (Security) eingeführt, sowie das 2024 abgeschlossene Projekt Velektronik als konkreten Lösungsansatz für Fragen vertrauenswürdiger Elektronik näher vorgestellt –> FMD.impuls | Ausgabe 2 | Zuverlässig – Vertrauenswürdige Elektronik als Garant sicherer Wertschöpfungs- und Lieferketten.

In diesem Artikel wollen wir nun auf neue Entwicklungen zum Thema eingehen und dabei insbesondere (1) zentrale Begrifflichkeiten für die Diskussion klären, (2) zeigen wie und wo Sicherheitsrisiken in der Elektronik konkret bestehen, (3) wo konkrete (Markt-)Potenziale bei der Umsetzung vertrauenswürdiger Elektronik liegen und (4) einen kurzen Einblick in aktuelle Aktivitäten im Rahmen deutscher und europäischer Initiativen geben.

Hierfür beziehen wir uns besonders auf die folgenden Arbeiten:

— Aktuelle Studie der Europäischen Kommission zum Thema: Studie über vertrauenswürdige Elektronik (2024)

— Reference Paper Trustworthy Electronics (2022), welches im Rahmen des Projekts »Velektronik« entstand.

Bei beiden Dokumenten danken wir besonders dem Team des Fraunhofer AISEC für seine eingebrachte Expertise, aber auch den weiteren Partnern des Projekts Velektronik für die enge Zusammenarbeit in den letzten Jahren.

—–

Gerade in den aktuell schwierigen geopolitischen Verhältnissen ist es sehr wichtig zu gewährleisten, dass Elektronik ein hohes Maß an funktionaler Sicherheit hat sowie vor externen Zugriffen geschützt ist. Eine stark etablierte „Vertrauenswürdige Elektronik“ sorgt dafür, dass elektronische Innovationen immer genau die Aufgaben erfüllen, für die sie entwickelt wurden – dauerhaft sicher, zuverlässig und ohne Gefahr von Manipulation.

Vertrauenswürdige Elektronik trägt damit in herausfordernden politischen Zeiten auf starke Weise zur technologischen Souveränität und Resilienz des Standorts Deutschland und Europa sowie deren übergeordnete Cybersicherheit bei.

Technologische Souveränität in Bezug auf vertrauenswürdige Elektronik bedeutet dabei, dass ein Land oder eine Region in der Lage ist, eigenständig ein ausreichendes Maß an Vertrauenswürdigkeit für alle international bezogenen elektronischen Produkte und Dienstleistungen entlang der Wertschöpfungskette sicherzustellen.

Dabei ist es nicht erforderlich, dass alle Prozesse unter eigener Kontrolle oder im eigenen Land erfolgen. Entscheidend ist jedoch, dass diese Ziele durch eigene Maßnahmen erreicht werden können – sei es durch technologische Lösungen oder übergeordnete Strategien.

Dieser Artikel möchte noch mehr Licht in den aktuellen Stand der Debatte bringen.

Key Takeaways des Artikels |

|

|---|---|

|

Situation: |

Unsere Welt ist so abhängig von hochentwickelter Elektronik wie nie zuvor – sei es in der Industrie, in der Mobilität, der Kommunikation oder in weiteren kritischen Infrastrukturen. Wir überlassen Chips den Schutz unserer Daten, unseres geistigen Eigentums, unserer Infrastruktur und teilweise sogar unseres Lebens. Gleichzeitig sind die Produktions- und Lieferketten in der Halbleiterindustrie äußerst komplex und stark global vernetzt. Hierdurch können absichtliche und unbeabsichtigte Sicherheitslücken entstehen, die großen Schaden anrichten können. |

|

Problemstellung: |

Mit dieser steigenden Bedeutung wächst auch das Bedürfnis nach Sicherheit in der Elektronik-Hardware. Insbesondere die häufig sehr weitläufigen und teilweise undurchsichtigen globalen Lieferketten bergen Gefahren, dass Endprodukte bewusste oder unbewusste Sicherheitsrisiken in sich tragen. Der Forschungsbereich Vertrauenswürdige Elektronik erarbeitet Lösungen, die die Sicherheit gegenüber absichtlichen und unabsichtlichen Risiken erhöhen. Das Ziel: Eine Elektronik, die zuverlässig und präzise genau die vorgesehenen Funktionen erfüllt für die sie entwickelt wurde – nicht weniger aber auch nicht mehr! |

|

Was ist die Lösung: |

Lösungen der vertrauenswürdigen Elektronik wappnen Bauteile und Gesamtsysteme vor potenziellen Unsicherheiten im Bereich funktionaler Sicherheit und schützen vor schädlichen Angriffen externer Akteure. Dies kann bspw. durch Überwachung von Lieferketten, oder technologische Lösungen geschehen. In diesem Artikel erfahren Sie mehr über konkrete Ansätze und wie diese sich positiv auf die Gesamtsicherheit, insb. kritischer Infrastrukturen, auswirkt. |

|

Weiterer Forschungs-/Entwicklungsbedarf (aus der FMD) / Blick in die Zukunft: |

Das Plattformprojekt Velektronik, als Dach vieler Initiativen in diesem Feld, ist 2024 ausgelaufen. Weitere Aktivitäten finden nun an verschiedenen Stellen statt und werden innerhalb neuer spezialisierter Arbeitsgruppen weiterbehandelt. Weitere Details mit aktuellen Beispielen finden Sie am Ende dieser Website. Dabei spielt auch die europäische Ebene eine immer größere Rolle, denn Deutschland alleine kann im globalen Wettbewerb immer nur einen begrenzten Einfluss haben. Ein wichtiger Startpunkt ist in diesem Zusammenhang die europäische APECS-Pilotlinie, bei der weitergehende Aspekte der vertrauenswürdigen Elektronik im Bereich Advanced Packaging / heterogene Integration / Chiplets etabliert und bearbeitet werden. |

(1) Stand der Diskussion – Was umfasst vertrauenswürdige Elektronik überhaupt?

Vertrauenswürdige Elektronik (Trusted Electronics)

Vertrauenswürdige Elektronik umfasst IT-Hardware – beispielsweise in elektronischen Konsumgeräten wie Computern oder Smartphones sowie in digitalen Netzwerken, Maschinen und Anlagen – die ihre vorgesehenen Funktionen zuverlässig und exakt ausführt. Zudem lässt sich nachvollziehen, woher die Hardware stammt und wie sie konstruiert ist.

Die drei Eigenschaften, die vertrauenswürdige Elektronik erfüllen soll, sind:

- Qualität und Zuverlässigkeit – Die elektronische Hardware muss über ihre gesamte Lebensdauer hinweg zuverlässig funktionieren und höchsten Qualitätsstandards entsprechen.

- Bekannte und vollständige Spezifikation – Die Hardware darf ausschließlich die spezifizierte Funktionalität enthalten, ohne versteckte oder auszunutzende Funktionen (z. B. Hintertüren). Zudem darf die Hardware an keiner Stelle der Wertschöpfungskette nachträglich von dieser Spezifikation abweichen.

- Schutz gegen unerlaubte Veränderung – Die Hardware muss gegen Angriffe gewappnet sein, die ihr Verhalten ohne Zustimmung des Besitzers verändern könnten. Dazu gehören sowohl spezifizierte Sicherheitsmechanismen als auch Schutzmaßnahmen gegen externe Angriffsvektoren wie Glitching- oder Side-Channel-Angriffe.

Nur wenn diese Anforderungen erfüllt sind, ist gewährleistet, dass elektronische Systeme in allen Anwendungsbereichen zuverlässig funktionieren.

(2) Wo setzt vertrauenswürdige Elektronik an und an welchen Stellen kann sie konkret schützen?

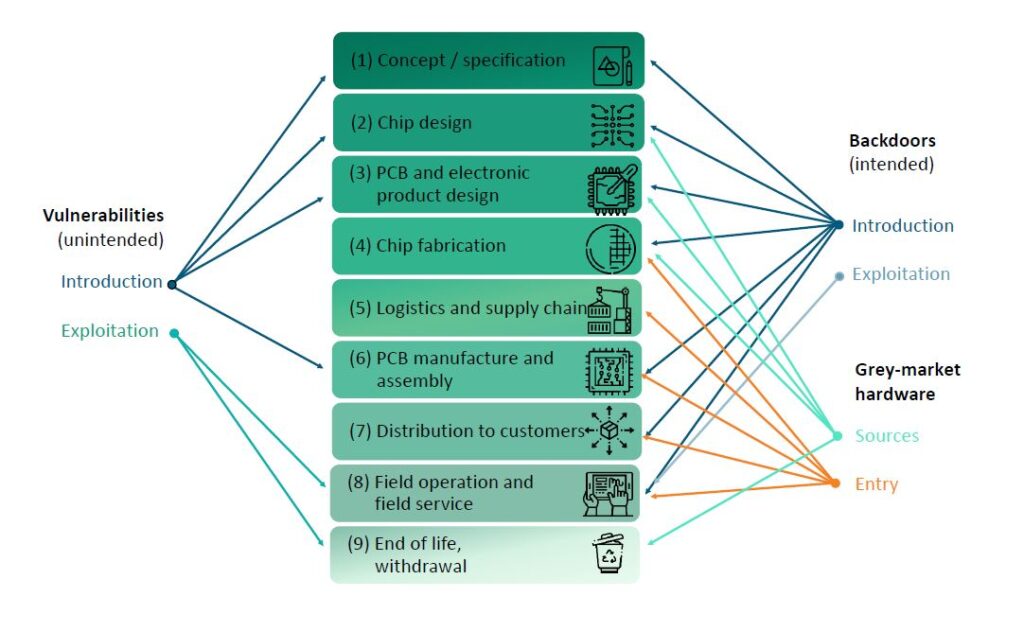

Gefahren, die von Lösungen vertrauenswürdiger Elektronik bearbeitet werden, können in drei Bereiche aufgeteilt werden:

(1) Schwachstellen (Weaknesses) / unabsichtlich entstandene Sicherheitslücken:

Unbeabsichtigte Sicherheitslücken entstehen an verschiedensten Stellen entlang der Wertschöpfungskette, beispielsweise durch unvollständige oder fehlerhafte Spezifikationen, unzureichende Bedrohungsmodelle oder Fehler bei der Implementierung oder Produktion. Ein falsches Bedrohungsmodell kann bspw. dazu führen, dass Angriffe unterschätzt oder nicht berücksichtigt werden, sei es durch Fehleinschätzungen bei vorausgehenden Sicherheitsstudien oder durch neue Angriffstechniken, die erst während der Lebensdauer eines Geräts entstehen.

(2) Hintertüren (Backdoors) / absichtlich eingebrachte Sicherheitslücken:

Böswillige Akteure können gezielt Schwachstellen in die Wertschöpfungskette einbringen, um die Sicherheit und Vertrauenswürdigkeit eines Geräts später zu kompromittieren. Diese können absichtlich in der Hardware oder Firmware platziert werden, um später unautorisierte Zugriffe oder Manipulationen zu ermöglichen.

(3) ICs vom grauen Markt / Lösungen, bei denen die Herkunft und Spezifikation und damit deren Sicherheit unklar ist:

Minderwertige Komponenten oder Systeme können mitunter auf unkontrollierte Weise in die Wertschöpfungskette gelangen, entgegen der Vorgaben der ursprünglichen System Provider. Dies kann durch die Nutzung von Überproduktionen, durch Recycling gebrauchter Bauteile, falsche Kennzeichnungen oder die Integration fehlerhafter / qualitativ minderwertiger Komponenten (die eigentlich bereits ausgemustert wurden) geschehen. Hierdurch kann die Sicherheit und Zuverlässigkeit des Endprodukts erheblich gefährdet werden, was besonders bei sicherheitskritischen Anwendungen eine hohe Gefahr bedeutet!

Dabei können unterschiedliche Sicherheitsrisiken entlang der gesamten Lieferkette auftreten: von Konzept und Spezifikation, über Chip-Design, Leiterplatten- und Elektronikdesign, Chip-Herstellung, Logistik und Lieferkette, Montage und Integration, Bereitstellung (Deployment), bis zum Betrieb und Ende des Lebenszyklus (End-of-Life).

(3) (Markt-)Potenziale für vertrauenswürdige Elektronik

Risikobewertung für den Einsatz vertrauenswürdiger Lösungen

Vertrauenswürdige Lösungen sind im Markt realistisch nur dann einsetzbar, wenn sie u. a. bezahlbar, skalierbar, integrierbar und robust sind sowie auf dauerhaft verfügbare Technologien zurückgreifen.

Da sicherheitsstärkende Lösungen häufig teurer und schwieriger bei einem Produkt einzusetzen sind, muss deshalb immer nach sektoralen Bedürfnissen unterschieden werden, ob und inwiefern der Einsatz härtender Maßnahmen sinnvoll ist – dies gilt insbesondere in einer hochoptimierten Branche wie der Mikroelektronik. Grundsätzlich gilt: je höher der monetäre / standortstrategische Wert eines Endprodukts, desto sinnvoller ist der Einsatz von Mechanismen, die die Sicherheit des Gesamtprodukts stärken. Dabei gilt es, immer zwischen der Bedeutung des Einsatzgebiets (z.B. kritische Infrastruktur vs. reine Consumer-Elektronik) und der tatsächlichen Gefahr im Einsatz zu unterscheiden, um einen jeweils ideal abgewogenen Mix eines sowohl sicheren als auch wettbewerbsfähigen Produkts am Markt zu gewährleisten.

Mit Hilfe des folgenden Katalogs kann kriterienbasiert analysiert werden, wie hoch jeweils die Gefahr an unterschiedlichen Stellen der Lieferkette für Sicherheitsrisiken ist:

(1) Schweregrad der Bedrohung: Dieser Punkt beschreibt den potenziellen Schaden eines erfolgreichen Angriffs. Je höher der Schweregrad, desto mehr elektronische Geräte könnten kompromittiert werden, was die Vertrauenswürdigkeit der Elektronik gefährdet.

(2) Wahrscheinlichkeit des Auftretens: Dieser Punkt analysiert, ob eine Bedrohung für Unternehmen praktisch relevant ist oder eher theoretischer Natur. Zudem kann bewertet werden, ob es bereits bekannte Fälle in der Industrie gibt, die auf eine bestimmte Bedrohung zurückzuführen sind.

(3) Kosten-Nutzen-Verhältnis für Angreifer: Dieser Faktor bestimmt, wie attraktiv eine Bedrohung für Angreifer ist. Wenn der kommerzielle oder strategische Nutzen eines Angriffs im Verhältnis zu den benötigten Ressourcen (z. B. Zeit, Know-how, Kosten) hoch ist, steigt die Wahrscheinlichkeit eines Angriffs. Hohe Aufwände bei geringem Nutzen machen eine Bedrohung hingegen weniger lohnenswert.

An welchen Stellen und mit welchen Technologien kann Vertrauenswürdigkeit für Elektronik konkret erhöht werden? Ausgewählte Beispiele im Überblick!

Sicheres Design:

Open-Source-Hardware & RISC-V: Offene Hardware unterstützt technologische Souveränität und ermöglicht uneingeschränkten Zugriff auf Designs.

Chiplets und fortgeschrittene heterogene Integration: Neue Fertigungstechnologien erhöhen die Dichte und Effizienz hochintegrierter elektronischer Schaltungen. Beim Übergang zu diesen Technologien muss nicht nur ihre Angriffsfläche bewertet, sondern auch ihr Potenzial zur Verbesserung der Widerstandsfähigkeit genutzt werden. Beispielsweise können Chiplets den physischen Zugriff auf eingebettete Chips erschweren, aber auch unerwartete Wechselwirkungen zwischen Komponenten erzeugen, die neue Seitenkanalangriffe ermöglichen.

Supply-Chain-Sicherheit:

Herstellerübergreifende Vertrauenswürdigkeit: Die größte Herausforderung besteht darin, Vertrauen über verschiedene Hersteller und Fertigungsschritte hinweg zu gewährleisten, insbesondere bei ungesicherten Logistik- oder Testprozessen. Da ein komplettes Zero-Trust-Modell für die gesamte Lieferkette technisch kaum umsetzbar ist, müssen stattdessen Technologien und Methoden entwickelt werden, die Vertrauen zwischen allen Akteuren sicherstellen.

Erkennung, Eindämmung und Fingerprinting von Fälschungen: Gefälschte Bauteile gefährden die Sicherheit und Zuverlässigkeit von Komponenten und ganzen Systemen. Um sie zu erkennen, sind effiziente Analyseverfahren und physikalische Fingerprinting-Techniken erforderlich, die Bauteile anhand ihrer individuellen Merkmale identifizieren und Manipulationen aufdecken können.

Analyse:

Metriken für Vertrauenswürdigkeit: Ähnlich wie bei der Informationssicherheit ist es schwierig, die Vertrauenswürdigkeit von Elektronik mit wenigen Kennzahlen zu messen. Daher sind einheitliche, praxisnahe und universelle Bewertungsmethoden erforderlich.

Test, Analyse und Verifikation über den gesamten Lebenszyklus: Die Vertrauenswürdigkeit von Elektronik muss entlang der gesamten Wertschöpfungskette überprüft werden – von der Entwicklung über die Fertigung bis hin zum Betrieb und zur nachträglichen Untersuchung (post-mortem). Dabei sind schnelle, zerstörungsfreie Prüfverfahren essenziell, während KI-gestützte Anomalieerkennung zusätzliche Möglichkeiten zur Qualitätskontrolle bietet.

Querschnittsaspekte:

Einbindung realer Produkte: Während vereinfachte Modelle für Forschung und Demonstrationen nützlich sind, müssen reale Produkte analysiert werden, um den aktuellen Sicherheitsstandard zu bewerten und neue Technologien in der Praxis zu validieren. Dabei ist es wichtig, eine neutrale Perspektive zu wahren und die Widerstandsfähigkeit insgesamt zu verbessern, ohne einzelne Produkte oder Hersteller zu kritisieren.

Ausbildung und Schulung: Die Kombination aus Fachkräftemangel in der Cybersicherheit und Mikroelektronik führt zu einem erheblichen Mangel an Experten für vertrauenswürdige Elektronik. Die größten Herausforderungen bestehen in der begrenzten Verfügbarkeit qualifizierter Trainer sowie einer zu geringen Zahl an Bewerbern für entsprechende Ausbildungs- und Studiengänge.

(4) Blick in die Zukunft – Ausblick

Das von FMD-Geschäftsstelle mit betreute Projekt »Velektronik« hat viele Forschungsthemen aktiv weiter vorangetrieben und dabei eine erste Plattform für die gemeinsame Erarbeitung von Lösungen geschaffen. Die hier in den letzten Jahren durchgeführten wichtigen Forschungsarbeiten (zu den Teilprojekten in »Velektronik« gelangen Sie hier) werden selbstverständlich auf unterschiedliche Weise weitergeführt. Die Vernetzung zum Thema ist in eine neue Fachgruppe »Vertrauenswürdige Elektronik« im Verband der Elektrotechnik, Elektronik und Informationstechnik (VDE) übergegangen.

Zudem ist das Thema Vertrauenswürdige Elektronik im Netzwerk »Chipdesign Germany« als Arbeitsgruppe verankert worden. Hier liegt der Fokus, wie der Name schon sagt, auf der Lösung von Design-Fragestellungen. Die Expertinnen und Experten in der Gruppe freuen sich auch hier immer über weitere Unterstützung.

Auf europäischer Ebene werden aktuell im Rahmen der »APECS Pilotlinie« viele Aspekte der vertrauenswürdigen Elektronik von der Forschungsfabrik Mikroelektronik Deutschland (FMD) im Bereich heterogener Integration / Chiplets weiterentwickelt und zukünftig aktiv in die Arbeit der Pilotlinie integriert. Hierbei hilft auch die intensive Weiterentwicklung der Infrastruktur bei den beteiligten Partnern.

Es zeigt sich also wieder einmal, dass sehr viel in diesem Themenfeld geforscht und entwickelt wird; es bleibt im rasanten und wechselhaften Umfeld aber keine Zeit, um sich auszuruhen. Kommen Sie gerne mit uns in den Austausch, wir freuen uns darüber, dieses für die Sicherheit hochrelevante Thema weiter zu diskutieren.